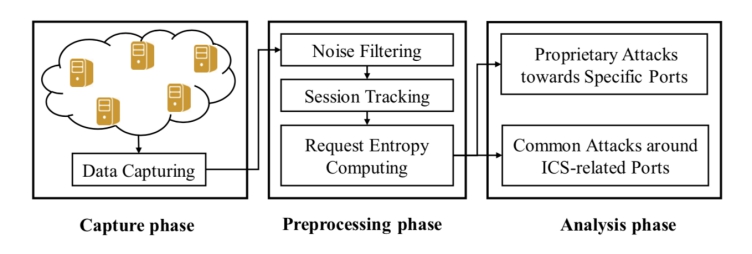

具有IP地址的工业控制系统(ICS)设备可在互联网上访问,并成为关键基础设施的重要组成部分。而采用ICS设备时,会产生针对专有工业协议特定端口的网络攻击。然而,人们对网络空间中的这些ICS威胁缺乏全面的认识。为此,本文利用ICS相关端口的主动交互和对长期多端口流量的分析,首次尝试捕获和理解基于私有协议的ICS自动攻击。为此,我们提出了一种ICS蜜罐的最小交互方案,它可以监听任何端口并自动响应,且不需要了解协议格式。然后,我们设计了一个预处理算法,从蜜罐长期捕获的数据中提取请求负载并对其进行分类。最后,为了更好地描述基于私有工业协议的ICS攻击,我们提出了一个描述其攻击复杂性的Markov状态转移模型。我们的实验表明,有几种未知的探测方法是之前研究没有观察到的。我们一致认为,本项工作为捕获和理解基于私有协议的真实ICS攻击提供了坚实的基础。

该成果由中国科学院信息工程研究所以及重庆大学在本项目的支持下完成,发表在国际会议ICICS 2019,原文可由链接https://link.springer.com/chapter/10.1007/978-3-030-41579-2_5查看。